W raporcie Związku Firm Ochrony Danych Osobowych, w którego powstaniu iSecure brała aktywny udział, brak analizy ryzyka wskazano jako jeden z 10 największych błędów przy zapewnianiu zgodności z RODO.

Czym jest analiza ryzyka?

Mówiąc obrazowo, analiza ryzyka to sprawdzenie wszystkich procesów przetwarzania danych osobowych i oszacowanie, jakie ryzyka występują w danym procesie na czas sprawdzenia. Przez „ryzyka” rozumiemy ryzyko naruszenia praw lub wolności osób, których dane są przetwarzane (np. prawo dostępu do danych, prawo uzyskania pełnej informacji o przetwarzaniu danych, zachowanie poufności danych). Wynikiem analizy ryzyka przetwarzania danych powinna być wiedza w firmie, które procesy lub elementy procesów generują ryzyko naruszeń, ale też jak te ryzyka wyeliminować lub zminimalizować.

Jak przeprowadzić analizę ryzyka przetwarzania danych?

Okazuje się, że wiele firm albo nie ma w ogóle przeprowadzonej oceny ryzyka dla posiadanych zasobów, albo przeprowadzona ona została błędnie (np. przez niewykwalifikowany personel, czy z pominięciem niektórych ważnych elementów z powodu braku odpowiedniej świadomości czy doświadczenia w sprawdzanym obszarze). Pojawia się w takim momencie pytanie: „Jak dobrze przeprowadzić analizę ryzyka?”

Przede wszystkim, zgodnie z przemyślaną metodyką, czyli sposobem, modelem jej przeprowadzenia. Nie ma jednego obowiązującego modelu, w oparciu o który firmy muszą przeprowadzić ocenę ryzyka przetwarzania danych, dlatego istnieje pewien margines swobody w wypracowaniu ostatecznego kształtu przeprowadzanej analizy ryzyka przetwarzania danych. Konkretna metodyka oceny ryzyka w danym podmiocie powinna uwzględniać jednak określone kryteria oceny, czyli wyróżnienie składników oceny ryzyka przetwarzania danych. W przypadku różnych podmiotów mogą być one odmienne, jednak są elementy wspólne:

- ocenę ryzyka przeprowadza się w odniesieniu do praw lub wolności osób, których dane dotyczą

- ocena weryfikuje, jak dane ryzyko wpływa na prawa czy wolności osób fizycznych

- ryzyka są definiowane, wskazywane, określane

- ocena szacuje szansę na wystąpienie danego ryzyka (ze względu na jego prawdopodobieństwo, podatność, itp.)

- ocena wskazuje, jakie środki bezpieczeństwa podjąć, aby zminimalizować ryzyko

Na podstawie tych elementów wspólnych ważne jest zatem, aby badając ryzyko wziąć pod uwagę między innymi:

- konkretny proces, czynność przetwarzania danych (np. na bazie rejestru czynności czy rejestru kategorii czynności przetwarzania danych)

- wyczerpującą listę ryzyk, które chcemy sprawdzać w każdym analizowanym procesie (w tym miejscu można posiłkować się ryzykiem niezgodności z obowiązkami wynikającymi z RODO, dotyczącymi kwestii formalnych, organizacyjnych, czy zabezpieczeń technicznych)

- oszacowanie, czy a jeżeli tak, to w jakim stopniu konkretne ryzyko występuje w danym procesie, przypisując mu odpowiednią wartość (np. w skali od 1 do 5, przy czym 1 oznaczałoby, że ryzyko jest nieprawdopodobne, a 5, że jest prawie pewne)

- oszacowanie, czy a jeżeli tak, to w jakim stopniu konkretne ryzyko wpływa na naruszenie praw lub wolności osób, których dane są przetwarzane (np. w skali od 1 do 5, przy czym 1 oznaczałoby, że nie ma żadnego wpływu, a 5, że ten wpływ jest bardzo istotny)

- w przypadku, gdy istnieje duże ryzyko (tj. o dużym prawdopodobieństwie wystąpienia i dużym wpływie na prawa i wolności osób) – wskazanie planu działań naprawczych, czyli zaleceń wdrożenia środków, które obniżą poziom ryzyka.

Wyniki analizy ryzyka

- oszacowanie poziomu ryzyka znanego na dzień przeprowadzenia oceny ryzyka dla danego procesu

- odpowiedni dla oszacowanych ryzyk wykaz działań, jakie należy podjąć, aby poziom ryzyka obniżyć

- w przypadku ryzyka akceptowalnego – potwierdzenie decyzji o jego zachowaniu

- w przypadku braku ryzyka – stwierdzenie braku konieczności podjęcia dalszych działań

Przeprowadzenie analizy ryzyka nie jest łatwe. Same też wyniki końcowe, o których mowa powyżej mogą być uzyskiwane w różny sposób, zależny od przyjętej metodyki (np. poprzez sumowanie lub mnożenie wartości analizowanych w danym procesie, np. wartość prawdopodobieństwa wystąpienia ryzyka pomnożona przez wartość wpływu tego ryzyka na prawa i wolności da wynik końcowy poziomu ryzyka obecnego).

Warto zatem przede wszystkim najpierw przemyśleć, zaplanować metodę szacowania ryzyka, a następnie tej metody konsekwentnie się trzymać przeprowadzając ocenę.

Pamiętajmy przy tym, że RODO wymaga, aby dane osobowe zabezpieczyć odpowiednio do poziomu ryzyka, jaki wiąże się z ich przetwarzaniem. Aby wykazać zatem te adekwatne zabezpieczenia należy przede wszystkim znać ryzyka, w kontekście których zabezpieczenia są wdrażane. Dlatego analiza ryzyka przetwarzania danych jest bardzo istotnym elementem wdrożenia i należy ją przeprowadzić umiejętnie.

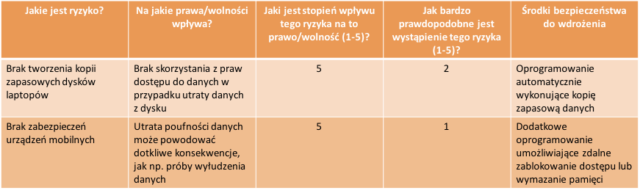

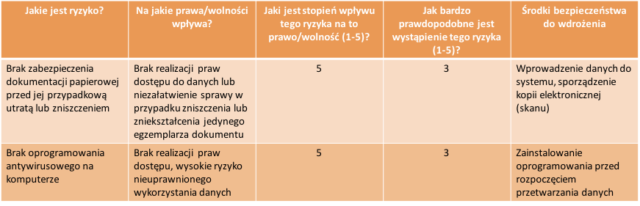

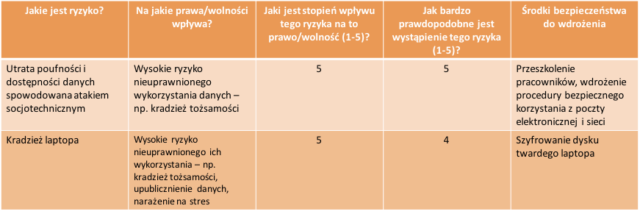

Przykłady elementów oceny ryzyka przetwarzania danych

Na przykładzie przedstawionych powyżej elementów wspólnych, jakie powinny się znaleźć w analizie ryzyka, poniżej znajduje się kilka praktycznych rozwiązań obrazujących elementy wyjściowe do oszacowania ryzyka. Samo jednak oszacowanie wyniku ryzyka, czyli podanie określonej wartości końcowej, byłoby karkołomnym zadaniem. Nawet gdyby pokusić się o wyprowadzenie określonego wyniku końcowego, to bazowałby on tylko na konkretnym, określonym schemacie oceny, który może być odmienny w organizacji X, niż stosowany w innej organizacji Y. Dlatego poniżej podajemy jedynie dane źródłowe, które być może pozwolą czytelnikom wykorzystać je i zastosować według własnej metody.